Los datos confidenciales de los clientes son esenciales para casi todas las empresas y están estrechamente asociados con el activo más valioso de una empresa: la confianza del cliente. Esto hace que sea de vital importancia administrar cuidadosamente el acceso a estos datos.

Los datos que podrían usarse para identificar a un individuo, como el nombre, la dirección de correo electrónico y la fecha de nacimiento de un cliente, son más confidenciales que los datos de propósito general. Para proteger los datos confidenciales del uso indebido, deben regirse por controles de acceso detallados que limiten su uso a los fines autorizados.

Qué es el control de acceso detallado?

El control de acceso detallado es un método para proporcionar un control altamente granular sobre quién puede acceder a ciertos datos y en qué formato. Debido a que el control de acceso detallado proporciona un control más matizado sobre el acceso a los datos que el control de acceso generalizado (o de grano grueso), es adecuado para administrar el acceso a datos confidenciales.

Características del control de acceso detallado:

Qué se requiere para crear controles de acceso detallados

El primer paso para implementar un control de acceso detallado es saber qué tipos de datos confidenciales desea gobernar con una capa adicional de protección más allá de la que usa para datos menos confidenciales.

Por ejemplo, si trabaja para una empresa de tecnología de la salud, ¿solo necesita administrar el acceso a los 18 identificadores de HIPAA, o necesita ir más allá para incluir otros tipos de datos confidenciales, como los datos de pagos (PCI)?

Después de identificar los tipos de datos confidenciales, el siguiente paso es definir todos los escenarios en los que se debe acceder a los datos confidenciales de los clientes, con qué propósito y por quién.

Usando una compañía de seguros de vida que maneja SSN (número de seguro social, identificador tributario o documento de identidad) como ejemplo, usted haría preguntas como:

Para comprender mejor esto, veamos un ejemplo de cómo una compañía de seguros de vida podría abordar el control de acceso detallado para los SSN.

Rigiendo el acceso al SSN:

Para una compañía de seguros de vida, se requieren SSN en el proceso de suscripción, por lo que tiene sentido que los suscriptores tengan acceso. Pero después de que la política esté vigente, ¿el departamento de atención al cliente y facturación, o cualquier otra persona, necesita acceso completo a esos datos?

No, solo necesitan los últimos cuatro dígitos del SSN para la verificación del cliente. Eso significa que no hay necesidad de mostrar, o incluso descifrar, un SSN completo para nadie más que un suscriptor.

En su lugar, puede asignar los atributos de usuario relevantes, como rol, departamento, geografía, cliente asignado, etc., con datos confidenciales en su herramienta de gobierno de datos.

De esa manera, cuando un nuevo empleado comienza en el departamento de atención al cliente y facturación, tiene el nivel adecuado de acceso a datos confidenciales, ni demasiado ni muy poco, desde el primer día.

Eso es todo? Bueno, no tan rápido…

Primero, necesita encontrar datos confidenciales

Debe determinar dónde están todos los datos confidenciales de los clientes para garantizar que estos tipos de datos confidenciales estén protegidos adecuadamente. Después de todo, ¿Cómo puede gobernar el acceso si no sabe dónde están los datos?

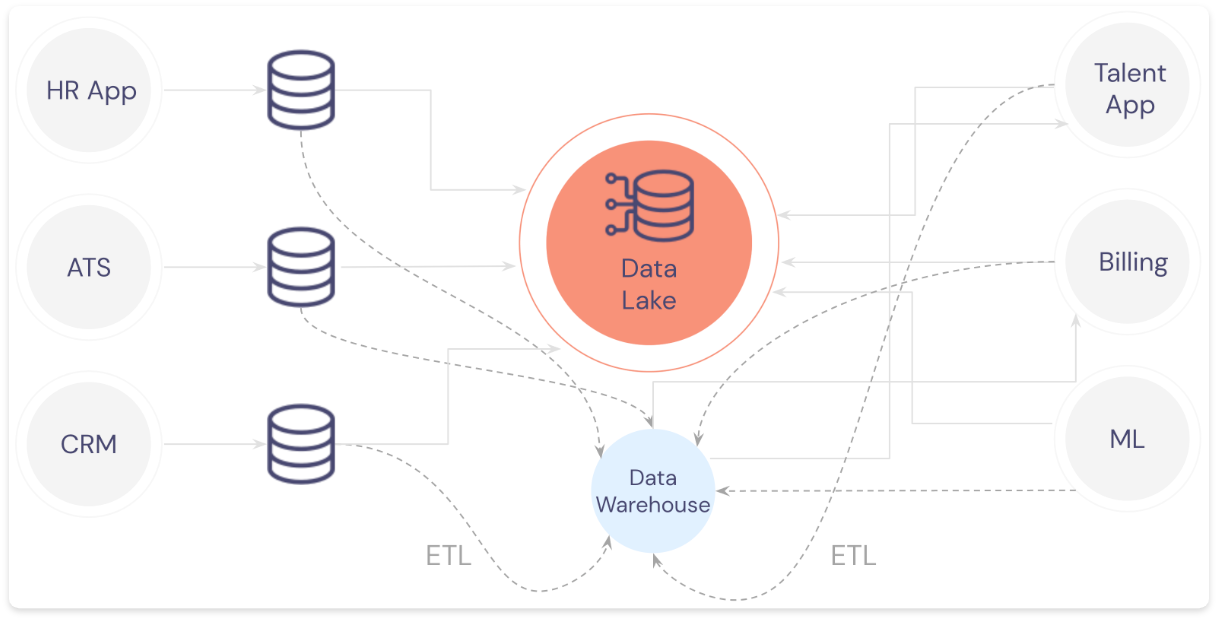

Una vez que haya localizado todos los datos confidenciales de sus clientes, si están distribuidos en diez sistemas diferentes, tendría que configurar el acceso a los datos para diez sistemas diferentes. Y, esta complejidad aumenta exponencialmente si los atributos que necesita extraer para admitir flujos de trabajo, como el análisis, provienen de múltiples fuentes.

Por ejemplo, supongamos que su empresa tiene una gama de aplicaciones que requieren PII (una aplicación de recursos humanos, una aplicación de talento, ATS, CRM, facturación y ML) y todas estas aplicaciones envían datos aguas abajo a su almacén de datos para admitir análisis.

Esto le brinda un flujo de trabajo de datos realmente desalentador, donde la PII está presente en casi todas partes, lo que resulta en un problema conocido como expansión de datos confidenciales:

Una arquitectura con expansión de datos confidenciales

Y qué sucede si necesitas hacer una de las siguientes acciones?

Gobierno de datos detallado, altamente flexible y escalable

Debido a que la confianza del cliente es de vital importancia para cualquier negocio, vale la pena esforzarse por gobernar los datos confidenciales de los clientes de manera cuidadosa y efectiva. En CentralTECH, le ayudamos a hacer exactamente eso.